O modelo Zero Trust vem ganhando destaque no cenário da segurança da informação, especialmente diante da crescente adoção da computação em nuvem e do aumento das ameaças cibernéticas. Este artigo apresenta uma análise comparativa entre ambientes On-Premise e Cloud Computing, explicando como o modelo Zero Trust se posiciona como uma solução eficaz para proteger dados e sistemas em ambos os contextos. Também exploramos sua importância para a segurança nacional e as melhores práticas de implementação.

Fonte: Akamai

Introdução

Com a transformação digital acelerando a migração de sistemas e dados para a nuvem, a segurança da informação tornou-se ainda mais desafiadora. Modelos tradicionais baseados em perímetro, como firewalls, já não são suficientes para conter as ameaças modernas. Nesse contexto, o modelo de segurança Zero Trust surge como uma abordagem revolucionária: “Nunca confie, sempre verifique.”

Diferentemente dos modelos convencionais, o Zero Trust não presume confiança automática em usuários, dispositivos ou aplicações, mesmo que estejam dentro da rede corporativa. Em vez disso, exige autenticação contínua, autorização granular e monitoramento em tempo real para cada tentativa de acesso. Essa arquitetura utiliza tecnologias como:

- Autenticação Multifator (MFA) para confirmar identidades;

- Microssegmentação para limitar movimentos laterais de invasores

- Políticas de Mínimo Privilégio (Least Privilege), garantindo que usuários tenham apenas o acesso necessário;

- Criptografia de ponta a ponta e análise comportamental para detectar anomalias.

Neste contexto, este artigo explora como o Zero Trust se adapta a ambientes on-premise e cloud, sua importância para a segurança nacional e as melhores práticas para implementação, demonstrando por que essa abordagem é essencial na era da transformação digital.

Fonte: CloudFlare

AMBIENTES ON-PREMISE

Ambientes on-premise referem-se à infraestrutura de TI instalada fisicamente dentro das dependências da organização. Essa configuração oferece maior controle direto sobre os sistemas, armazenamento de dados e segurança, o que pode ser essencial em setores altamente regulamentados. No entanto, esse modelo demanda altos investimentos iniciais, custos de manutenção contínuos e uma equipe técnica especializada.

Em termos de segurança, o ambiente on-premise depende fortemente de firewalls e mecanismos de controle de acesso interno, o que pode ser ineficaz frente a ataques internos ou acessos remotos. Além disso, a escalabilidade é limitada e o suporte ao trabalho remoto é desafiador, exigindo soluções adicionais como VPNs.

ARQUITETURA PARA CLOUD COMPUTING

A computação em nuvem promove escalabilidade, mobilidade e redução de custos, mas também amplia a superfície de ataque. A arquitetura em nuvem exige uma mentalidade de segurança contínua, com autenticação forte, criptografia e visibilidade centralizada. Nesse ambiente, o modelo Zero Trust torna-se indispensável, pois protege ativos dispersos e acessos remotos.

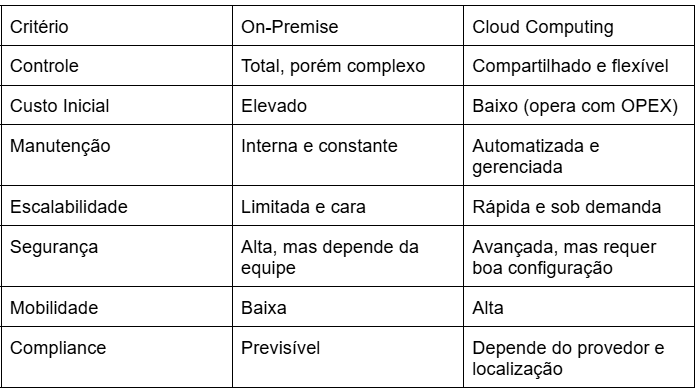

COMPARAÇÃO ENTRE ON-PREMISE E CLOUD COMPUTING

Visão Geral

A escolha entre infraestrutura On-Premise e Cloud Computing envolve diferentes aspectos que impactam operações, segurança e escalabilidade de uma organização.

Fonte: SoftExpert

- CONTROLE E RESPONSABILIDADE

- On-Premise: Total controle interno da infraestrutura.

- Cloud: Controle Compartilhado com o provedor de serviços.

- CUSTO

- On-Premise: Alto investimento inicial em hardware e manutenção

- Cloud: Modelo pay-as-you-go, com custos operacionais previsíveis.

- ESCALABILIDADE

- On-Premise: Requer aquisição e instalação de novos recursos.

- Cloud: Escalabilidade rápida e flexível, sob demanda.

- SEGURANÇA

- On-Premise: Depende da capacidade da equipe interna.

- Cloud: Proteções avançadas, mas exige boas configurações do cliente.

- ACESSIBILIDADE

- On-premise: Acesso remoto limitado e mais complexo.

- Cloud: Mobilidade ampla com acesso global.

- COMPLIANCE

- On-premise: Facilita exigências regulatórias locais

- Cloud: Necessita atenção a localização dos dados

Independentemente da escolha entre on-premise e cloud computing, garantir uma segurança robusta é essencial. A implementação do modelo Zero Trust pode ser um grande diferencial para sua empresa, protegendo dados e sistemas contra ameaças cada vez mais sofisticadas.

⚠️ Precisa de suporte para essa transição? Toque aqui para entrar em contato com a Hackone Consultoria e descubra como nossas soluções podem fortalecer a segurança da sua organização!

ZERO TRUST SECURITY MODEL

O Zero Trust parte do princípio de que nenhum usuário, dispositivo ou aplicação deve ser automaticamente confiável mesmo que esteja dentro da rede. Todos os acessos devem ser autenticados, autorizados e monitorados continuamente. Isso envolve tecnologias como MFA, micro-segmentação, e análise comportamental.

Empresas como Google e Microsoft adotaram o Zero Trust em larga escala. O Google implementou seu famoso modelo BeyondCorp, que permite aos colaboradores acessarem recursos corporativos de qualquer lugar sem depender de VPNs tradicionais.

A Microsoft, por sua vez, aplica o Zero Trust para proteger suas plataformas de nuvem como o Azure, oferecendo serviços integrados de identidade e segurança

IMPORTÂNCIA DO MODELO ZERO TRUST NO BRASIL

No Brasil, a adoção do modelo Zero Trust torna-se cada vez mais urgente diante do crescimento exponencial de ataques cibernéticos a instituições públicas, empresas privadas e infraestruturas críticas.

Com o avanço da digitalização e a ampliação do trabalho remoto, o país enfrenta desafios em proteger dados sensíveis e garantir a conformidade com legislações como a Lei Geral de Proteção de Dados (LGPD).

O Zero Trust surge como uma solução estratégica para organizações brasileiras que buscam aumentar sua resiliência contra invasões e vazamentos de informações.

Não pense que só empresas do Setor da Tecnologia como as gigantes globais Google e Microsoft podem utilizar o ZTNA (Zero Trust Network Access) empresas de outros setores podem e devem implementar esse modelo nas suas empresas aqui vai alguns cases.

Barnes Group Inc. (Indústria de Equipamentos de Precisão)

Desafio: A Barnes enfrentava dificuldades com uma infraestrutura de segurança descentralizada, o que compromete a conformidade e aumentava a vulnerabilidade a ameaças cibernéticas. Fortinet

Solução: Implementação do Fortinet Universal ZTNA, integrando autenticação multifator (MFA) e controle de acesso baseado em identidade, alinhando-se à estratégia de “cloud-first” da empresa.

Resultados:

- Melhoria significativa na postura de segurança e conformidade.

- Redução da complexidade na gestão de políticas de acesso.

- Maior eficiência operacional com a padronização da infraestrutura de segurança.

Operadora Multinacional de Telecomunicações

Desafio:

Com o aumento do trabalho remoto, a operadora enfrentava riscos de segurança devido ao uso de VPNs tradicionais, que ofereciam controles de acesso limitados. Fortinet

Solução:

Transição para o Fortinet Universal ZTNA, utilizando FortiGate NGFWs, FortiAuthenticator para autenticação de usuários e FortiClient EMS para gerenciamento de endpoints.

Resultados:

- Aprimoramento da segurança com controle de acesso baseado em identidade e dispositivo.

- Melhoria na experiência do usuário com autenticação única (SSO).

- Maior visibilidade e controle sobre o tráfego de rede e os dispositivos conectados

Empresa Global de Dispositivos Médicos

Desafio:

Proteger uma força de trabalho remota de 7.000 usuários, garantindo segurança e conformidade em um ambiente altamente regulado.Fortinet

Solução:

Adoção do FortiSASE, que inclui ZTNA, para fornecer acesso seguro a aplicações e dados corporativos.

Resultados:

- Fortalecimento da segurança para usuários remotos.

- Melhoria na eficiência operacional com políticas de acesso unificadas.

- Conformidade aprimorada com regulamentações do setor de saúde.

O ZERO TRUST JÁ É REALIDADE NO BRASIL

A adoção da arquitetura Zero Trust já é uma realidade entre empresas brasileiras e globais que enfrentam desafios crescentes de segurança e conformidade. Casos recentes mostram como organizações de diferentes setores têm alcançado resultados expressivos ao implementarem soluções baseadas nesse modelo.

🔧 Na indústria de equipamentos de precisão, a Barnes Group Inc. superou a descentralização de sua infraestrutura de segurança com o Fortinet Universal ZTNA, integrando autenticação multifator e controle de acesso baseado em identidade.

O resultado foi uma postura de segurança mais robusta, menor complexidade operacional e maior conformidade regulatória.

📡 Uma operadora multinacional de telecomunicações, por sua vez, enfrentava riscos crescentes com o trabalho remoto e o uso de VPNs tradicionais.

A migração para o Zero Trust com FortiGate NGFWs, FortiAuthenticator e FortiClient EMS trouxe controle de acesso refinado, autenticação única (SSO) e visibilidade total do tráfego e dispositivos conectados.

🩺 Já uma empresa global do setor de dispositivos médicos precisou proteger uma força de trabalho remota de 7.000 usuários em um ambiente altamente regulado. A adoção do FortiSASE com ZTNA garantiu acesso seguro, unificação das políticas de segurança e conformidade aprimorada com normas de saúde.

Esses exemplos reforçam que a jornada para o Zero Trust exige investimento e mudança cultural, mas os ganhos em segurança, eficiência e conformidade demonstram que o esforço é mais do que justificado.

AS BOAS PRÁTICAS DE SEGURANÇA ZERO TRUST

A eficácia do modelo Zero Trust está diretamente relacionada à adoção de boas práticas que fortalecem cada camada de proteção. Entre as principais estão:

- Verificação contínua de identidade: Utilizar métodos de autenticação forte, como MFA (Autenticação Multifator) e SSO (Single Sign-On), assegura que apenas usuários devidamente validados acessem os recursos.

- Microsegmentação de rede: Dividir a rede em segmentos menores reduz o risco de movimentação lateral de ameaças dentro do ambiente.

- Criptografia de ponta a ponta: Assegura a confidencialidade e integridade das informações trafegadas, tanto em repouso quanto em trânsito.

- Políticas de menor privilégio (Least Privilege): Garantir que cada usuário tenha apenas as permissões necessárias para sua função minimiza o impacto de possíveis comprometimentos.

- Monitoramento e resposta em tempo real: O uso de soluções como SIEM (Security Information and Event Management) e XDR (Extended Detection and Response) possibilita a detecção e mitigação de ameaças de forma proativa.

- Educação e conscientização dos usuários: Capacitar colaboradores sobre riscos, práticas seguras e engenharia social é crucial para evitar falhas humanas, que são uma das principais portas de entrada para ataques.

Essas práticas não apenas reforçam a segurança da informação, mas também alinham a organização com padrões regulatórios e frameworks internacionais de cibersegurança.

LGPD E O MODELO ZERO TRUST

A Lei Geral de Proteção de Dados (LGPD) brasileira estabelece diretrizes para o tratamento de dados pessoais por empresas e órgãos públicos. O modelo Zero Trust complementa esses requisitos ao garantir que somente usuários e dispositivos autorizados tenham acesso aos dados, além de promover monitoramento contínuo e políticas de privilégio mínimo. Essa abordagem reduz significativamente o risco de vazamentos, acessos indevidos e outras infrações à LGPD.

A aplicação do Zero Trust também auxilia empresas a demonstrarem conformidade em auditorias, uma vez que cada solicitação de acesso pode ser rastreada, registrada e validada. Isso cria um ambiente mais seguro e em conformidade com as obrigações legais, ao mesmo tempo em que aumenta a confiança do consumidor no tratamento de seus dados.

Diversos antigos da LGPD se alinham com o modelo Zero Trust:

- Art. 6º, Inciso VII – Segurança: Garante medidas técnicas e administrativas aptas a proteger os dados pessoais.

- Art. 46 – Segurança e boas práticas: Exige a adoção de medidas eficazes de segurança, como controle de acesso e autenticação.

- Art. 50 – Governança: Estimula a criação de políticas de boas práticas e governança de dados.

A aplicação do Zero Trust também auxilia empresas a demonstrarem conformidade em auditorias, uma vez que cada solicitação de acesso pode ser rastreada, registrada e validada. Isso cria um ambiente mais seguro e em conformidade com as obrigações legais, ao mesmo tempo em que aumenta a confiança do consumidor no tratamento de seus dados

9. Segurança, conformidade e confiança do cliente

O mundo mudou. Os ataques mudaram. Está na hora da segurança da sua empresa mudar também.

| Zero Trust é segurança com propósito, inteligência e foco na proteção de dados pessoais.

Com a arquitetura Zero Trust, você não protege apenas sua rede. Você protege sua reputação, seus clientes, seu negócio.

CONCLUSÃO

O Zero Trust é mais do que uma tendência, é uma necessidade estratégica para organizações que desejam sobreviver ao cenário atual de ameaças digitais. Ao romper com o modelo tradicional de confiança implícita, ele oferece uma segurança dinâmica, contextual e adaptável, seja em ambientes on-premise ou em nuvem. Adotar Zero Trust é preparar sua empresa para um futuro seguro e resiliente.

Deixe a Hackone Ajudar Sua Empresa com Soluções Personalizadas

Clique aqui para entrar em contato com a Hackone Consultoria agora mesmo e descubra como nossos consultores podem ajudar a proteger seus dados, garantir conformidade e manter a confiança dos seus clientes.